注意ClaimsIdentity的AuthenticationScheme一定要与我们在UseAuthentication时设置的名称一样。否则Identity.IsAuthenticated无法正确设置为true,我们的授权就没有办法完成。

有了我们自定义的Validator之后,我们要对JwtBearer进行改造,去掉它默认的Validator,加上我们自己定义的这个。

services.AddAuthentication(options => { options.DefaultAuthenticateScheme = JwtBearerDefaults.AuthenticationScheme; options.DefaultChallengeScheme = JwtBearerDefaults.AuthenticationScheme; }).AddJwtBearer(o => { o.SecurityTokenValidators.Clear(); o.SecurityTokenValidators.Add(new MyTokenValidator()); });

开始进行授权为了给大家演示上面的功能,我们新建两个Controller,一个是Admin,另一个是Home。两者都需要用户有token才能正常访问,但是对于Admin我们需要用户具有admin的role才可以,否则会被拒绝返回403。

HomeController.cs

[Authorize] public class HomeController : Controller { public IActionResult Index() { return Ok(); } }

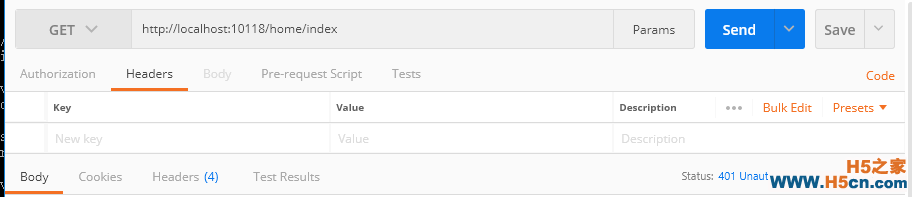

当Headers里面没有token 值的时候,API请求返回 401。

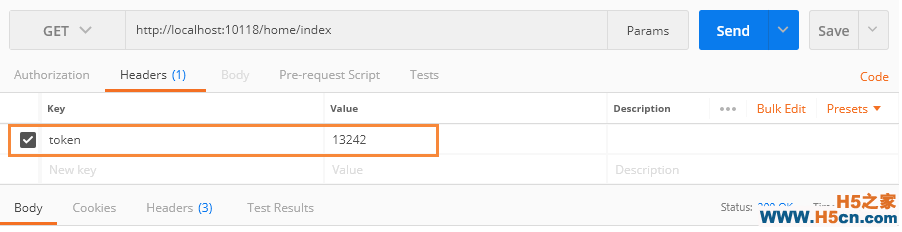

当Headers里面有token值时,API可以被正常访问。

我们又加了一个AdminController,不一样的是这次我们给Authorize加上了Role=”admin”,也就是只有拥有admin的Role才可以访问这个API。

[Authorize(Roles =)] public class AdminController : Controller { public IActionResult Index() { return Ok(); } }

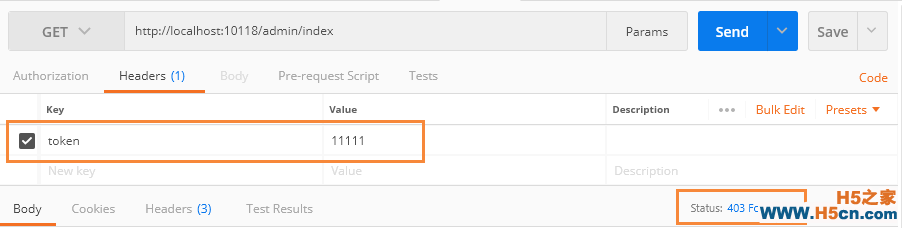

当我们用user的token访问时,我们会得到403。

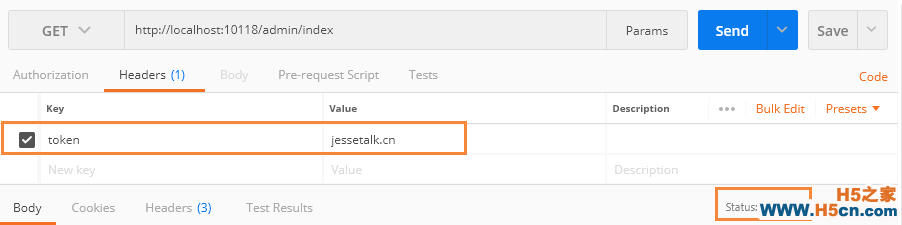

只有用admin的token,才能正常访问。

以是就是基于JWT Authentication来定制的我们自己的认证方案的一个基本思路,主要是实现OnMessageReceived来改造token的来源,以及定义自己的 ISecurityTokenValidator 来实现对token的验证。

本文首发于公众号jessetalk。 如需转载,请保留公众号二维码,谢谢。

更多精彩文章:

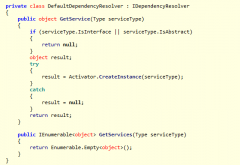

ASP.NET Core依赖注入全知道:

我心中的ASP.NET Core新核心对象之WebHost(一)

极简版ASP .NET Core学习路径

相关文章

相关文章

精彩导读

精彩导读 热门资讯

热门资讯 关注我们

关注我们